การทำงานของระบบ SIEM จะรับ Log จากอุปกรณ์ต่างๆ เข้ามาเพื่อทำการวิเคราะห์และแยกแยะข้อมูลหรือเหตุการณ์สำคัญเพื่อหาความผิดปกติที่เกิดขึ้น โดยใน FortiSIEM จะมีเทคโนโลยีสำคัญเพื่อช่วยให้การวิเคราะห์ข้อมูลมีประสิทธิภาพมากขึ้น

ระบบ SIEM ทำงานอย่างไร?

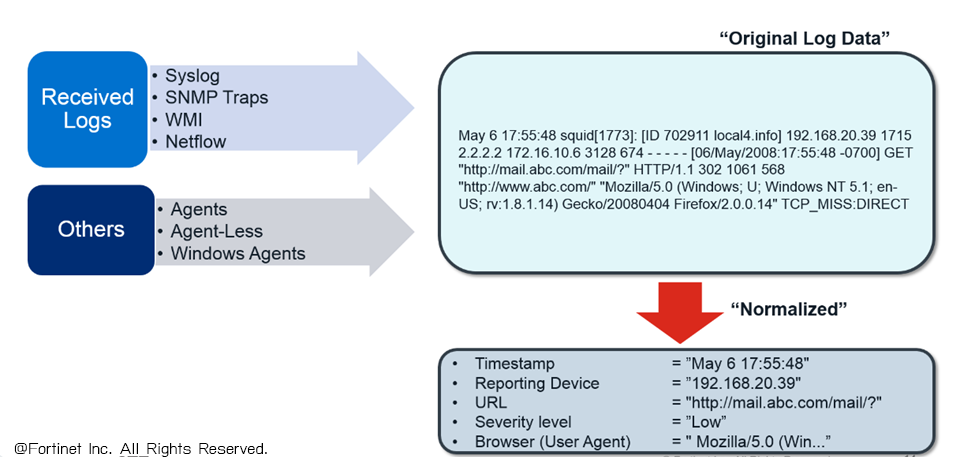

เมื่อ FortiSIEM ได้รับ Log จากอุปกรณ์ต้นทางหรือเครื่อง Agents ผ่านโปรโตคอลต่างๆ เช่น Syslog, SNMP หรือ Netflow ก็จะทำการวิเคราะห์เพื่อแยกข้อความต่างๆ ใน Log และทำการ Normalizeds ข้อมูลเหล่านั้น

โดยการวิเคราะห์ข้อมูลมี 5 ขั้นตอนหลักที่สำคัญ ดังนี้

- จัดทำดัชนีข้อมูล (Indexing the data) และจัดเก็บข้อมูลในฐานข้อมูล (Event database)

- ค้นหาข้อมูล

- ทำการเชื่อมโยงข้อมูลเพื่อหาความผิดปกติของพฤติกรรมต่างๆ และให้มีการเรียกใช้กฏที่ได้กำหนดไว้

- สร้างข้อมูลที่ระบุตัวตนของ User และกำหนดตำแหน่งของฐานข้อมูลในการเพิ่มรายละเอียดต่างๆ ลงไปในฐานข้อมูล

- สร้างค่า Baselines เพื่อเป็นค่าพื้นฐานในการตรวจจับความผิดปกติที่เกิดขึ้น

เทคโนโลยีการทำงานของ FortiSIEM

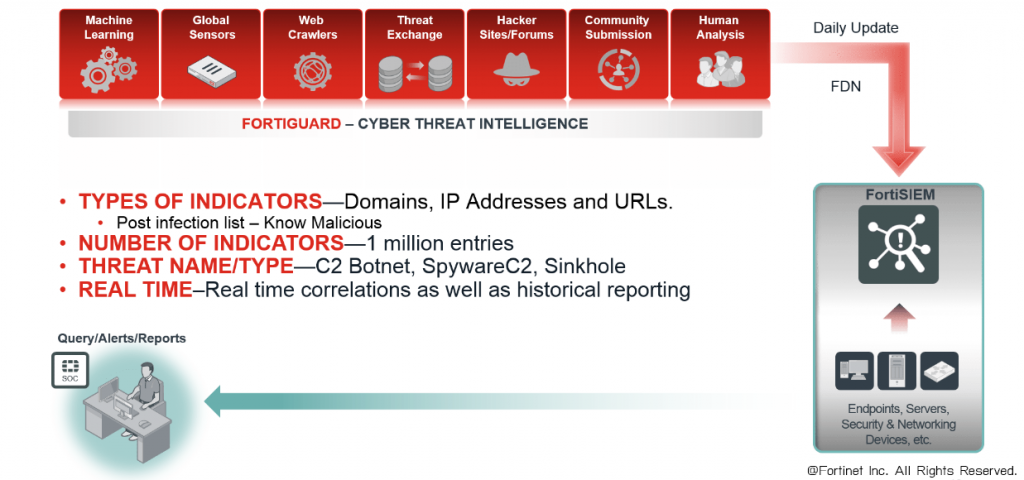

FortiSIEM อาศัยเทคโนโลยีของ FortiGuard ในการตรวจสอบภัยคุกคามและความผิดปกติต่างๆ จากข้อมูลหรือ Logs ที่ส่งเข้ามาจากอุปกรณ์ โดย FortiGuard จะใช้เทคโนโลยีหลักในการตรวจสอบ ดังนี้

- Machine Learning โดยตรวจสอบในส่วนของ IOC (Indicators Of Compromise) เช่น IP ที่ไม่ถูกต้อง, Domain ที่มีการปลอมแปลง หรือ URLs ที่ผิดปกติ เป็นต้น

- Global Sensors ใช้ Sensors ที่มีประมาณ 3,000,000 ตัวทั่วโลกช่วยในการตรวจสอบ ซึ่งประกอบด้วย Sensors จากอุปกรณ์ต่างๆ ที่เก็บข้อมูลด้านความปลอดภัยและระบบ Honeypot (ระบบเครือข่ายจำลองเพื่อล่อให้ Hacker เข้ามาโจมตีแล้วเก็บข้อมูลหรือพฤติกรรมต่างๆ ของ Hacker ไว้) โดย Sensors เหล่านี้จะแจ้งเตือนล่วงหน้าถึงข้อมูลด้านความปลอดภัยต่างๆ ทั่วโลก

- Web Crawlers เทคโนโลยีด้าน Web Security ซึ่งได้รวบรวมข้อมูลด้านความปลอดภัยที่เกี่ยวกับเว็บไซต์บนเครือข่าย Internet มาใช้ในการตรวจสอบ

- Threat Exchange ใช้ข้อมูลด้านความปลอดภัยที่มีการแลกเปลี่ยนกันในเชิงลึกจากรัฐบาล, หน่วยงานที่ออกใบรับรอง หรือผู้ผลิตอุปกรณ์ด้านระบบเครือข่ายมากกว่า 200 รายการทั่วโลก มาใช้เป็นข้อมูลเบื้องต้นในการตรวจสอบ

- Hacker Sites /forums ใช้ข้อมูลจากเว็บไซต์หรือกระทู้ต่างๆ ของ Hacker เป็นข้อมูลสำคัญในการตรวจสอบ

- Community Submissions ใช้ข้อมูลจาก Community ของ Fortinet ที่ฐานข้อมูลลูกค้าด้านความปลอดภัย ซึ่งมีตัวอย่าง Malware กว่า 500,000 รายการ รวมถึงใช้เทคโนโลยี Cloud Sandbox ในการตรวจสอบ

- Human Analysis ใช้ข้อมูลและคำแนะนำจากผู้เชี่ยวชาญด้านความปลอดภัยกว่า 200 คน จากทั่วโลกมาตรวจสอบ ซึ่งในบางครั้งข้อมูลที่รวบรวมมาแบบอัตโนมัติจาก FortiGuard อาจตรวจไม่พบ

การทำงานระหว่าง FortiSIEM และ FortiGuard จะแบ่งออกเป็น 2 ส่วน ดังนี้

- FortiSIEM IOC Service คือ ส่วนของข้อมูลจาก FortiGuard จะส่งผ่านเครือข่าย FDN ทาง (Fortinet Developer Network) ไปยัง FortiSIEM โดยจะนำข้อมูลเหล่านี้ไปเปรียบกับกฏที่สร้างขึ้น หากได้รับการแจ้งเตือนจาก Indicator ของ FortiGuard ก็มีความเป็นไปได้สูงที่รายการเหล่านั้นควรจะได้รับการตรวจสอบว่ามีความผิดปกติหรือไม่

- FortiSIEM IOC Package คือ ส่วนของการอัปเดต Package ข้อมูล เพราะโดยปกติ Indicator ของ FortiSIEM ที่จะถูกลบข้อมูลเก่าออกทุกวันและจะมี Package ที่เป็นข้อมูลใหม่เข้ามาแทนที

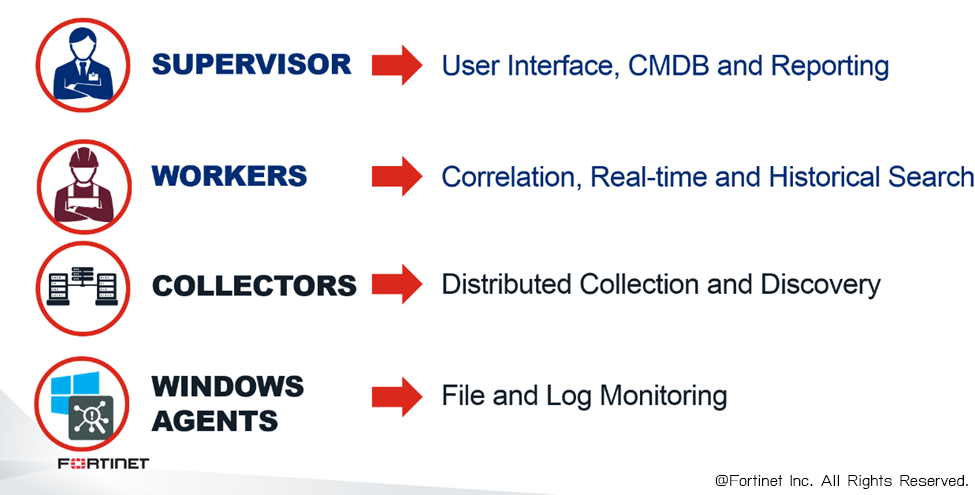

องค์ประกอบสำคัญของ FortiSIEM

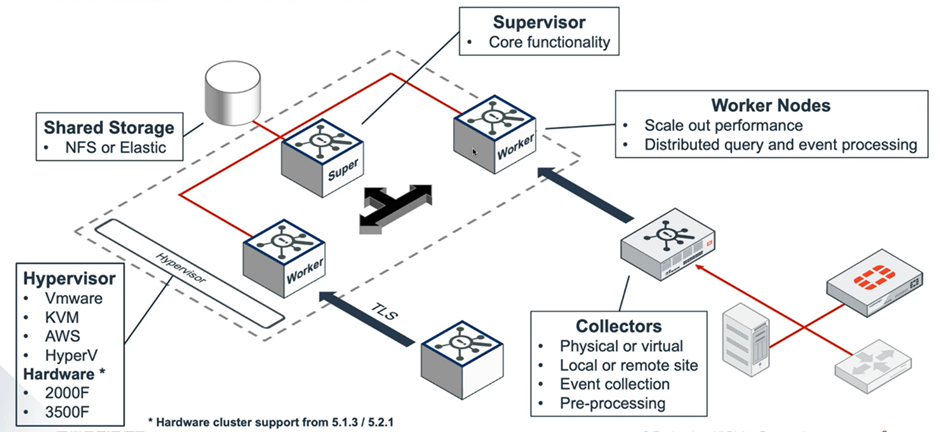

FortiSIEM รองรับการทำงานอย่างราบรื่นทั้งในองค์กรขนาดเล็กและขนาดใหญ่ ในการใช้งานองค์กรขนาดเล็ก FortiSIEM จะมีอุปกรณ์แบบ All-In-One ที่เป็นแบบ Hardware และ Virtual Appliance ที่มีความสามารถแบบครบทุกฟังก์ชั่น

ในองค์กรขนาดใหญ่ที่มีปริมาณข้อมูลและการจัดการ Event ต่างๆ จำนวนมาก ก็สามารถกำหนด Cluster ประเภทต่างๆ เพื่อให้เหมาะสมกับการใช้งานได้ โดยมี 3 ประเภท ดังนี้

- Supervior ทำหน้าที่ติดต่อกับผู้ใช้ (User Interface), วิเคราะห์ข้อมูล, จัดทำ Index, จัดการฐานข้อมูล หรือการสร้าง Report ซึ่งเป็นความสามารถหลักที่สำคัญ

- Worker ทำหน้าที่เชื่อมโยงความสัมพันธ์ของข้อมูล, ค้นหาข้อมูลทั้งในแบบ Realtime และ Historical ในโหนดนี้จะใช้สำหรับการ Scale out เพื่อเพิ่มประสิทธิภาพการทำงานอีกด้วย

- Collector ทำหน้าที่ในการรวบรวม Log จากอุปกรณ์ต่างๆ ทั้งที่อยู่ในสถานที่เดียวกันหรือต่างสถานที่ แล้วส่งต่อไปประมวลผลที่โหนดการทำงานของ Supervior หรือ Worker โดยจะมีทั้งในรูปแบบของ Physical หรือ Virtual